Blog

Golpe redireciona pagamentos via PIX

Uma inovação que foi criada para beneficiar e facilitar a vida dos brasileiros, o PIX agora é alvo constante de cibercriminosos. A Equipe de Investigação e Análise da Kaspersky encontrou um novo golpe que consegue roubar empresas e consumidores ao redirecionar pagamentos usando o PIX.

A técnica que permite a fraude não é nova, mas é a primeira vez que ela é usada para esquemas fraudulentos de pagamentos envolvendo o PIX. Encontrada em dezembro de 2022, a ameaça já foi bloqueada mais de 10 mil vezes até o fim de outubro. Nesta matéria, explicamos como funciona a técnica e como se proteger.

Evolução do golpe

Recentemente, a Kaspersky anunciou o 1º malware que redirecionava PIX – mas este esquema acontece no celular e visava qualquer transação instantânea realizada no celular. Já o novo malware encontrado pela Kaspersky infecta computadores (desktops e notebooks), usa uma técnica diferente para realizar o redirecionamento e atua em pagamentos online.

“Outra diferença é que este golpe afeta também empresas – sejam elas públicas ou privadas. Ao analisar o código do malware – que foi nomeado de GoPIX – verificamos que ele não atua em transferência entre indivíduos, mas apenas em pagamentos de compras online. Nesta modalidade, o lojista gera um tipo de cobrança via PIX para o cliente efetuar o pagamento. O mais comum é o consumidor copiar e colar (CLT+C e CLT+V) essa informação para efetuar o pagamento – e nesses breves segundos é feita o troca da chave para redirecionar o dinheiro para o criminoso“, explica Fabio Assolini, diretor da Equipe Global de Pesquisa e Análise da Kaspersky para a América Latina.

Como a infecção acontece

A disseminação do GoPIX acontece via anúncios maliciosos na internet. Neste caso, foram usados links patrocinados em buscas no Google usando termos com erro de ortografia para “WhatsApp Web”. Outra campanha usou o nome do Correios, no mesmo esquema de links patrocinados. No caso da analisado pela Kaspersky, foi investigado o anúncio falso do app de mensagens e ela traz um processo complexo para conseguir obter sucesso na instalação do malware no dispositivo da vítima.

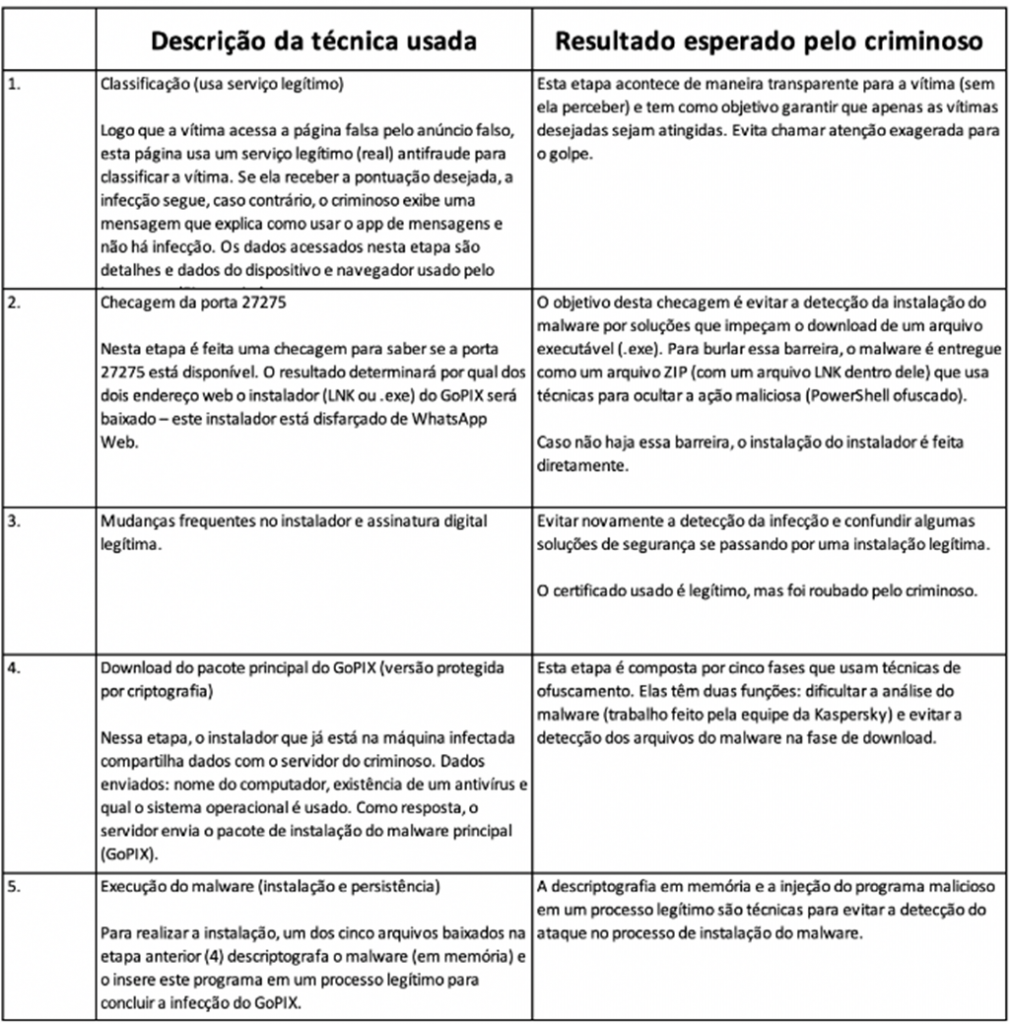

“Em segurança digital, falamos que uma defesa forte é criada em camadas. Pois bem, uma das grandes inovações do GoPIX é a infecção em etapas. A comparação entre defesa e infecção é válida, pois parece que cada etapa foi pensada para burlar uma proteção (ou proteções) específicas“, comenta Assolini.

Para deixar mais claro esse processo técnico, os analistas criaram uma tabela comparativa:

Redirecionamento do pagamento via PIX

Após a instalação do GoPIX, o malware entra em um estágio de espera aguardando que a vítima realize um pagamento digital via PIX. A parte mais curiosa do golpe é verificar que o grupo não está interessado por transferência entre pessoas, apenas pagamentos de compras online. Talvez uma explicação para isso é evitar chamar atenção para a infecção em transações de valores pequenos, visando a maximização dos lucros já que compras online tendem a ter um valor mais expressivo.

Sobre o troca da chave PIX, não há muita novidade. A técnica que monitora a área de transferência (onde as informações copiadas ficam armazenadas temporariamente) não é nova, mas esta é a primeira vez que um trojan bancário a usa para fraudar pagamentos via PIX. Vale lembrar que, para realizar um pagamento via PIX, o lojista gera um tipo de cobrança digital. O cliente só precisa copiar um código e colá-lo no sistema PIX para que o pagamento seja realizado. O malware intercepta esse código altera ele para que a chave PIX do criminoso seja inserida no lugar da chave da loja.

“Essa técnica é uma ‘vantagem’ para os consumidores ou funcionários de empresas, pois quando o código alterado é colado no Internet Banking, é possível identificar a fraude revisando atentamente os detalhes da transferência (nome do destinatário será diferente do nome da loja onde a compra está sendo efetuada). Vale dizer que esta revisão é uma boa prática sempre, pois evita inclusive problema de erro na digitação do valor (adição ou falta de algum digito)“, comenta Assolini.

A ameaça foi bloqueada 10.443 mil vezes nos produtos da Kaspersky, desde janeiro desse ano, com foco do ataque totalmente em clientes brasileiros.

Não seja uma vítima

- Cuidado com anúncios falsos: esta é uma tarefa complicada, pois boa parte da fraude ocorre sem que a vítima perceba. O uso de links patrocinados para disseminar malware não é novo e o ideal é priorizar os resultados orgânicos.

- Atenção no pagamento digital: como citado na descrição do golpe, é possível identificar a fraude revisando a resumo da transferência. O nome do destinatário não apresentará o nome da loja na qual a compra está sendo realizada, em vez disso, estará o nome de uma pessoa desconhecida. Provavelmente ela é uma vítima de roubo de identidade e está sendo usada como laranja no golpe para receber o direcionamento do PIX.

Fonte: Kaspersky