Blog

Os truques mais comuns de spear phishing

Para estar preparado contra-ataques que visam sua empresa, os departamentos de segurança da informação precisam saber sobre os e-mails recebidos de spear phishing.

Praticamente todos os funcionários de grandes empresas já se depararam com um e-mail feito para roubar suas credenciais corporativas. Geralmente a mensagem chega em forma phishing em massa, um ataque em que os e-mails são enviados aleatoriamente na esperança de que pelo menos um ou mais destinatários mordam a isca. No entanto, o fluxo de e-mails de phishing pode conter uma ou duas mensagens direcionadas bem mais perigosas, cujo conteúdo foi personalizado para funcionários de empresas específicas. O nome disso é spear phishing.

As mensagens de spear phishing representam um sinal claro de que os cibercriminosos estão interessados especificamente na sua empresa e pode não ser o único ataque em seus planos. Esse é um dos principais motivos pelos quais os especialistas em segurança da informação precisam saber se algum funcionário recebeu um e-mail de spear phishing – para preparar ações de resposta e alertar o pessoal em tempo hábil.

É por isso que aconselhamos a TI a verificar periodicamente os e-mails filtrados, em busca de spear phishing, e a ensinar outros funcionários a detectar sinais de phishing direcionado. A seguir estão alguns dos truques mais comuns, com exemplos de algumas novas campanhas de spear phishing.

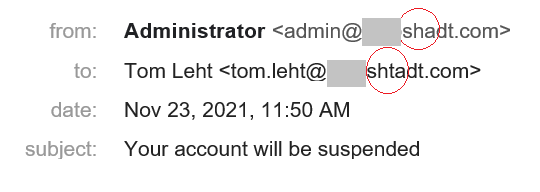

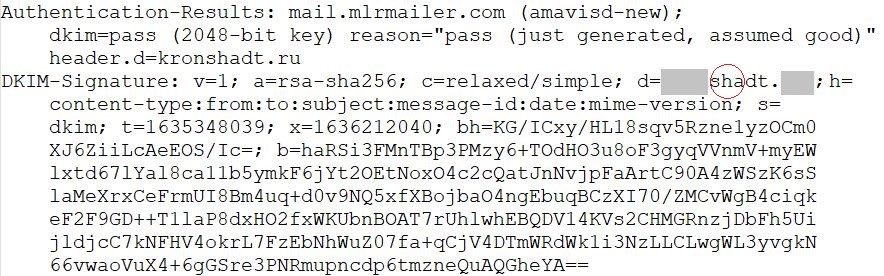

Nome da empresa com erro ortográfico

O cérebro humano nem sempre percebe uma palavra escrita completamente – ele vê um começo familiar e completa o resto por si mesmo. Os criminosos podem tirar vantagem dessa característica registrando um domínio que difere do domínio da sua empresa por apenas uma ou duas letras.

Os cibercriminosos proprietários do domínio podem até configurar uma assinatura DKIM para que o e-mail passe em todas as verificações – afinal, o domínio é deles.

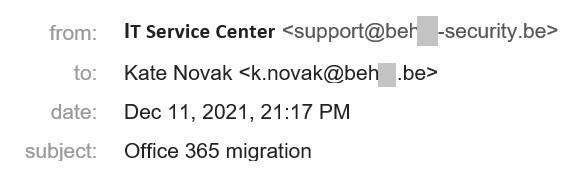

Palavras extras no nome da empresa

Outra maneira de enganar os destinatários e fazê-los pensar que é um colega que está na outra ponta da mensagem é registrar um domínio de duas palavras, por exemplo, para aparecer como um remetente de uma filial local ou de um departamento específico da empresa. No último caso, os cibercriminosos tendem a se passar por pessoal de suporte técnico ou de segurança.

Na verdade, os funcionários de todos os departamentos devem ter um endereço de e-mail corporativo padrão. Ninguém configura um domínio separado para o pessoal de segurança. Quanto aos escritórios de filiais locais, se você não tiver certeza, verifique o domínio no catálogo de endereços corporativo.

Conteúdos específicos

Um e-mail de phishing mencionando sua empresa (ou pior, o destinatário) pelo nome é um sinal evidente de spear phishing e um motivo para soar o alarme.

Assunto bastante específico

A rigor, ver esses nomes nem sempre significa que uma mensagem é spear phishing – pode ser uma variação de um golpe de phishing em massa. Por exemplo, os criminosos podem usar uma base de dados com endereços de participantes de uma conferência e usar o assunto da conferência – isto é phishing em massa. Se eles tentarem atacar os funcionários de uma determinada empresa exatamente da mesma maneira, no entanto, isso é spear phishing e, portanto, a segurança precisa saber a respeito.

Fonte: kaspersky